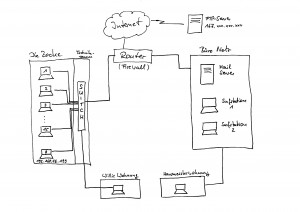

Vom Allgemeinen ins Spezielle, von der Theorie in die Praxis. Das könnte das Motto der achten Episode unseres Vorlese-Rede-Podcasts sein. Wir hatten die Themen Netzwerkkomponenten und ihr Zusammenspiel bereits in der zweiten und dritten Episode aufgegriffen, doch diesmal noch einmal ganz detailliert, weil uns die Geschichte dazu animiert. Wir begleiten unsere jungen Helden bei ihrer Suche nach der versteckten Kamera und stoßen zum ersten Mal auf konkrete Spuren eines Geisterrechners. Sein Name ist 192.168.56.199, er hängt im Netzwerk der Zocke, aber dort ist er nicht. Von wo sendet er seine Daten? Wo befindet er sich physisch? Nun muss gesucht werden. Es bleibt spannend.

Vom Allgemeinen ins Spezielle, von der Theorie in die Praxis. Das könnte das Motto der achten Episode unseres Vorlese-Rede-Podcasts sein. Wir hatten die Themen Netzwerkkomponenten und ihr Zusammenspiel bereits in der zweiten und dritten Episode aufgegriffen, doch diesmal noch einmal ganz detailliert, weil uns die Geschichte dazu animiert. Wir begleiten unsere jungen Helden bei ihrer Suche nach der versteckten Kamera und stoßen zum ersten Mal auf konkrete Spuren eines Geisterrechners. Sein Name ist 192.168.56.199, er hängt im Netzwerk der Zocke, aber dort ist er nicht. Von wo sendet er seine Daten? Wo befindet er sich physisch? Nun muss gesucht werden. Es bleibt spannend.

Aufnahme vom 26.09.2013 – Dauer: 1:57:15

Links

Spitzname

de.wikipedia.org/wiki/Spitznamen

Pseudonym

de.wikipedia.org/wiki/Pseudonym

Die Zugangsdaten der wichtigsten Router-Hersteller

www.computerbild.de/fotos/Zugangsdaten-User-Passwort-Router-4210936.html

Password policy

en.wikipedia.org/wiki/Password_policy

BSI: Passwörter

www.bsi-fuer-buerger.de/BSIFB/DE/MeinPC/Passwoerter/passwoerter_node.html

Hashwert | Hashfunktion

de.wikipedia.org/wiki/Hashwert

Salted Hash

de.wikipedia.org/wiki/Salted_Hash

Rainbow Table

de.wikipedia.org/wiki/Rainbow_table

Quersumme

de.wikipedia.org/wiki/Quersumme

Md5-Hash | Message-Digest Algorithm 5

de.wikipedia.org/wiki/Md5

Brute-Force-Methode

de.wikipedia.org/wiki/Brute_force

Wörterbuchangriff

de.wikipedia.org/wiki/W%C3%B6rterbuchangriff